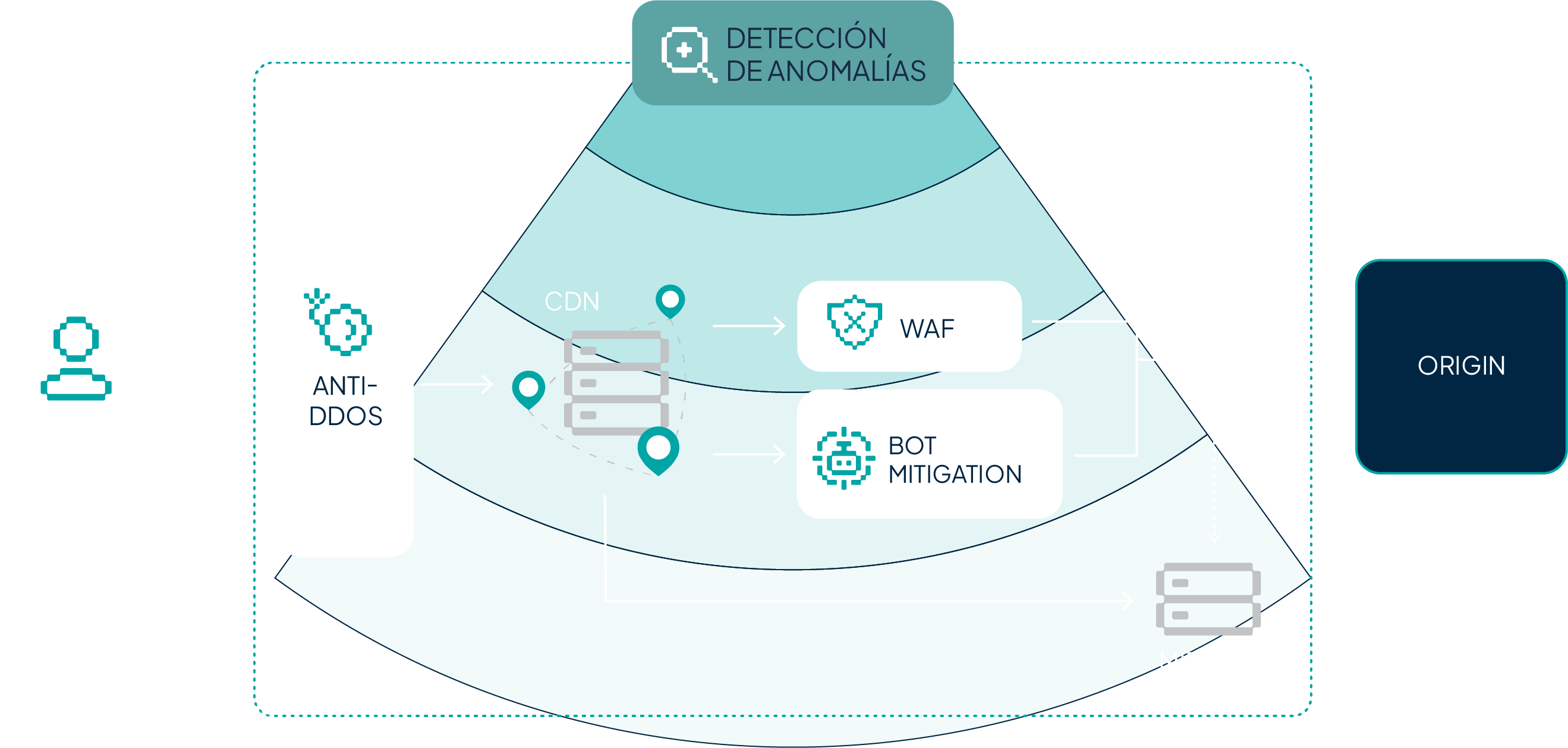

Todas las áreas del ecosistema de TI están expuestas a ciberataques en mayor o menor medida. En Transparent Edge lidiamos a diario con cientos de ellos, lo que nos permite desarrollar distintas tecnologías de detección y mitigación eficiente de amenazas.

Estas funcionalidades se unifican en una solución de ciberseguridad avanzada y completa que protege la totalidad de tu negocio online. Con visibilidad en tiempo real, controles precisos y la capacidad de detener las amenazas más sofisticadas desde una única plataforma. Libera a tu equipo al tiempo que blindas la seguridad de todo tu ecosistema digital.